Viele fragen sich sicher warum brauche ich unbedingt ein SAN Zertifikat welches grün leuchten muss. Naja bei uns Menschen ist es wahrscheinlich so, wenn ich was grünes sehe dann vertraue ich dem ganzen noch mehr ![]() und fühle mich sicherer. Aber nicht nur das, bei offiziellen SAN Zertifikaten muss ich noch ein wenig mehr bezahlen wenn es grün leuchten soll. Es gibt eine Möglichkeit seine selbst erstellten Zertifikate auch so schön grün leuchten zu lassen.

und fühle mich sicherer. Aber nicht nur das, bei offiziellen SAN Zertifikaten muss ich noch ein wenig mehr bezahlen wenn es grün leuchten soll. Es gibt eine Möglichkeit seine selbst erstellten Zertifikate auch so schön grün leuchten zu lassen.

Vorher:

Nachher:

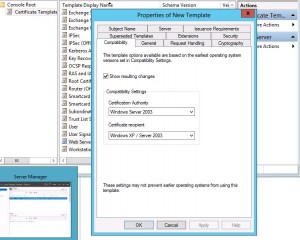

Als erstes erstellen wir wieder eine neue Vorlage. Wir duplizieren die Webserver Vorlage und benennen diese zB: Exchange TRUST ME

Die Einstellungen können so belassen werden.

Den Namen noch vergeben, Security und die Gültigkeit.

Bis hier her ist alles gleich gewesen. Jetzt kommt noch eine kleine Einstellung hinzu.

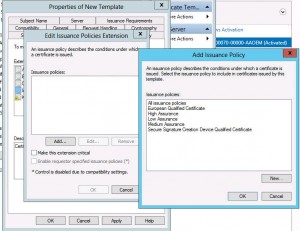

Auf Erweiterungen – Ausstellungsrichtlinien

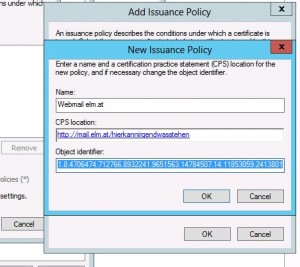

Editieren – hinzufügen und Neu

Hier kann man seiner Phantasie freien lauf lassen nur die unten stehende Nummer sollte man sich in ein TXT File kopieren. Die wird dann nochmal gebraucht.

Fertig. Alles schließen und nach der anderen Anleitung von mir welche hier zu finden ist Zertifikat selbst erstellen weitermachen

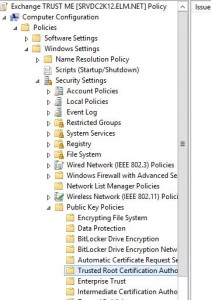

Was noch dazu kommt ist eine neue Gruppenrichtlinie anzulegen wo wir die Root CA verteilen inkl. unserer OID welche wir hoffentlich kopiert haben ![]()

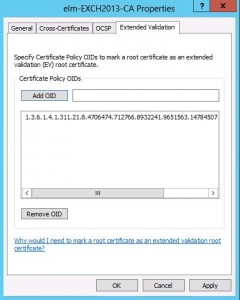

Nachdem wir das ROOT CA Zertifikat hinzugefügt haben mit rechter maus draufklicken und bearbeiten, und unter Validierung die OID reinkopieren.

Jetzt muss man nur noch das bestehende Zertifikat gegen ein neues von unserem erstellten Template anfordern und die Services im Exchange neu zuordnen. Wie das geht hier: Zertifikat selbst erstellen

Eventuell auf den Domain Computern noch ein gpupdate /force.

das ganze sieht dann so aus wenn alles geklappt hat.

Aber auch hier gilt wieder, bei selbst erstellten Zertifikaten muss sich der Rechner in der Domäne befinden oder bei Workgroup Geräten das Root-CA Zertifikat mit der OID eingespielt werden.

12 GHz Total CPU

12 GHz Total CPU  24 GB Total RAM

24 GB Total RAM  2,457 GB Total Disk

2,457 GB Total Disk 2 Host(s)

2 Host(s) 2 RPs

2 RPs 8 VMs

8 VMs 0 vMotions

0 vMotions

(5)

(5)  (3)

(3)  (0)

(0) 2 Physical NICs

2 Physical NICs 9 Virtual PGs

9 Virtual PGs

Hinterlasse eine Antwort